Hace ya casi un año os hablaba de ciertos problemas de seguridad digital que Volkswagen nunca quiso contarnos, y tal y como era de esperar hoy nos llega la noticia de que un fallo de seguridad afecta a millones de vehículos de diversas marcas. En realidad, hablamos del mismo problema, y es que un grupo de expertos en seguridad afirma de nuevo que millones y millones de vehículos del Grupo Volkswagen son propensos al robo porque una función tan simple como el sistema de entrada sin llave puede ser hackeada con facilidad.

El estudio, llevado a cabo por los investigadores de la Universidad de Birmingham, Reino Unido, establece que la mayoría de los vehículos que el gigante alemán vendió desde 1995 están en riesgo, por lo que si tenemos en cuenta que el fabricante de automóviles vendió casi 100 millones de automóviles entre 2002 y 2015, imaginaos el alcance del problema. Si bien es cierto, Volkswagen afirma que el actual Golf, Passat, Tiguan, Touran y otros modelos basados en la plataforma MQB no están en riesgo, pero no habla de otros modelos que sí puedan verse afectados como el Audi Q3 2016 que aparece en el estudio.

Realmente, el estudio del que vamos a hablar data de 2012, fecha en la que se llevaron a cabo unas investigaciones en materia de seguridad para descubrir las vulnerabilidades a las que se enfrentaban los vehículos con tecnología de apertura y arranque sin llave, aunque su publicación oficial no ha tenido lugar hasta esta misma semana. Los resultados demostraron que existía una debilidad en la radiofrecuencia de los chips de identificación (RFID) de la llave, pero los fabricantes de automóviles que hoy nos atañen demandaron a los investigadores para evitar la publicación de dichos resultados.

En el documento original (en inglés) pueden apreciarse con claridad las vulnerabilidades del protocolo de cifrado y autenticación del algortimo Megamos Crypto y la tecnología llamada HiTag2 que utiliza gran parte de vehículos de lujo, un fallo que permite abrir la puerta de cualquier vehículo y se une a un segundo agujero, descubierto años atrás, que permitía arrancar el vehículo al hackear el sistema de encendido sin llave. Así, el problema no reside solo en que el hacker pueda introducirse en nuestro vehículo, sino que ese mismo fallo es aplicable a los inmovilizadores, es decir, los dispositivos electrónicos de seguridad que impiden el arranque del coche a menos que la llave correcta (que contiene el chip RFID) se encuentre muy cerca del mismo.

Curiosamente, se supone que su función es evitar el robo del vehículo con técnicas tradicionales como ‘hacer un puente’, pero su anulación resulta tan simple como amplificar la señal, algo que se ha demostrado que puede conseguirse en apenas media hora. Gracias a una placa Arduino y un receptor «cuyo diseño es trivial» (un dispositivo cuyo precio no alcanza ni los 40 euros), el atacante puede hacerse con ocho de los códigos que genera el mando a distancia, que contienen un número que cambia de manera aleatoria y sin seguir un patrón predeterminado.

“Estamos ante un grave defecto y no es fácil de corregir rápidamente. No es una debilidad teórica, es real y no es barato de solucionar, cuesta miles de dólares reales”explicó Tim Watson, Director de Seguridad Cibernética de la Universidad de Warwick.

Aunque el equipo de investigación llevó por primera vez sus conclusiones al fabricante del chip en febrero de 2012 y luego a Volkswagen en mayo de 2013, el primero de ellos presentó una demanda para bloquear la publicación del documento y le envió un requerimiento judicial ante el Tribunal Superior de Reino Unido. Ahora, tras un largo período de negociaciones con el fabricante y el Grupo Volkswagen, el documento ha salido finalmente a la luz.

Como ya dijimos, este no es ni mucho menos el primer caso: ya ocurrió algo similar con el sistema ConnectedDrive de BMW hace algunos meses; en 2013, dos hackers consiguieron hacerse con el control de un Toyota Prius (en este caso, a través de una conexión física con el coche); y, en 2014, un grupo de estudiantes chinos fueron capaces de hackear un Tesla Model S.

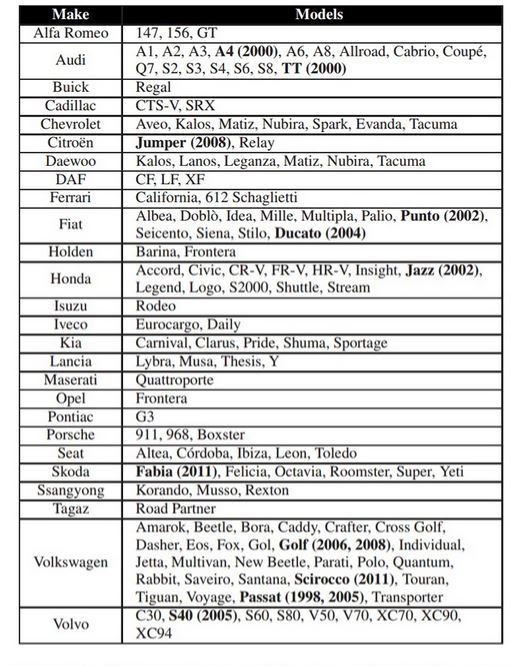

Además, el Megamos Crypto no es el único algoritmo que ha sido puesto en tela de juicio, otros tan populares como DST o KeeLoq también han sido objeto de numerosos estudios llevados a cabo por los investigadores de seguridad digital y han presentado debilidades en modelos de marcas como Alfa Romeo, Citroën, Fiat, Ford, Mitsubishi, Nissan, Opel o Peugeot. ¿Qué tiene que pasar para que los fabricantes entre en razón de una vez por todas?

Obviamente…

El problema está que muchas marcas como vw por poner un ejemplo… Que quieren ahorrarse toda la pasta y juegan mucho con la ingeniería a la inversa si no como pensáis que tendrían un coche de 300 cv? Que dejen de copiar a las otras marcas como ford y se gasten la pasta en invertir en tecnologia… Y no les llegarán estos fallos

Ford. Me hablas de una marca que los equipos de audio dejan de funcionar y los cuadros dejan de funcionar a los 3 años y medio….

Será el tuyo porque el mio es de 2006 y no me falla nada y los equipos para nada son malos porque trabajan con Sony que para un coche es de lo mejor que te pueden instalar…o te cres que te van a a meter unos bose en seat?